Continuando con el proyecto, vamos a ver las reglas con las que nuestro pfSense restringirá el tráfico de la red. Hasta este momento nosotros hemos identificado tres zonas en nuestra topología: WAN, LAN y DMZ. Así que aquí nosotros podremos crear en cada una de estas interfaces un set de reglas que van a estar filtrando el tráfico que llegue a esas interfaces. Por ejemplo, si cualquiera de los equipos que se encuentran en la LAN genera tráfico, ese tráfico va a ingresar a través de la interfaz LAN, así que se van a aplicar las reglas que nosotros hemos configurado en esa interfaz. Si nuestro servidor está generando tráfico este va a ingresar por la interfaz DMZ y si estamos recibiendo tráfico desde internet este va a ingresar por la interfaz WAN. Así que antes de configurar debemos saber qué tráfico queremos permitir y qué tráfico queremos bloquear.

Zona DMZ

- La máquina Ubuntu Server va a correr una servicio web y para eso vamos a abrir los puertos 80 y 443 tcp.

- También queremos que a ese sitio web ingresen usuarios que se encuentren en WAN "internet" y usuarios de la LAN "intranet".

- Vamos a crear una regla para que un usuario de la LAN con IP 172.16.0.4 pueda configurar ese servicio web, y para que se conecte de forma segura le vamos a habilitar el puerto 22 tcp protocolo ssh.

- Además todo el tráfico que se origine desde la DMZ hacia internet se va a permitir.

- Todo el tráfico que se origine de la DMZ a la LAN va a ser bloqueado.

Zona WAN

- Únicamente vamos a permitir el acceso que vaya de la WAM hacia el web server en los puertos tcp 80 y 443.

- En esta zona vamos a bloquear todo.

Zona LAN

- Todo el tráfico que vaya desde la LAN hacia internet se va a permitir.

- Todo el tráfico que vaya desde la LAN a el puerto 80 y 443 en la DMZ se va a permitir.

- Todo lo demás se va a bloquear.

Esta es la estructura que queremos, ahora vamos a traducirlo en reglas. Voy a ir al dashboard y clickamos en la pestaña Cortafuegos/Reglas, esto me va a enviar a la ventana donde se podrán ver las reglas por defecto.

Si analizamos esta tabla, vemos que por defecto en la WAN nos da unas unas reglas, por ejemplo, en Protocolo hay un asterisco. Significa cualquier protocolo o todos los protocolos. Luego tenemos la Fuente, y ven que tenemos el nombre Redes RFC 1918, básicamente son todas las redes privadas y tiene tres grupos de direcciones ip:

- 10.0.0.0/8

- 172.16.0.0/12

- 192. 168.0.0/16

Así que lo que está diciendo esta regla es que, si el tráfico es de cualquier protocolo y viene de una ip que se encuentra en cualquiera de esas redes, el puerto puede ser cualquier puerto origen, *, *, etc. Va a ser va a bloqueado.

También tenemos otra regla que dice Reservados No asignados por IANA. Y son redes que no están asignadas en internet, si bien recibimos paquetes que vienen de esas redes, también se van a bloquear. Esto es lo que se conoce como Redes bogon.

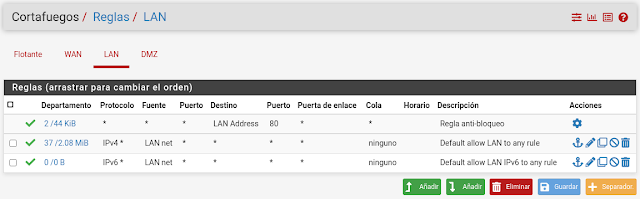

Ahora iré a la LAN. En la siguiente imagen vemos que también hay algunas reglas por defecto, si vamos a la máquina tenemos acceso a internet. Esto es debido a que estas reglas permiten el acceso a la WAN por medio de la interfaz gráfica de pfSense.

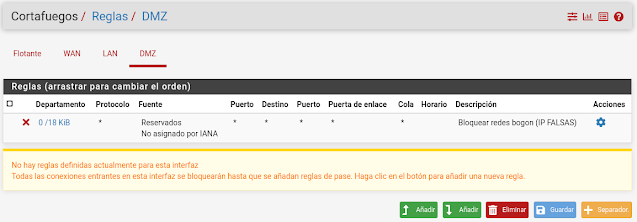

En DMZ en este momento no tenemos acceso a internet, vamos a ver que nos dicen las reglas.

DMZ únicamente tiene una regla por defecto, y esa regla está diciendo que si se recibe tráfico de IP's que no estén asignadas por la IANA se van a bloquear. Así que no hay ninguna regla que esté permitiendo tráfico, por esa razón DMZ no tiene acceso a internet, ni al firewall, ni a la LAN. Eso podemos comprobarlo simplemente yendo al equipo que se encuentra conectado a la DMZ y verificar que dirección IP tengo asignada y lanzar un ping a google.

Esto se debe a que no hay ninguna regla que esté permitiendo el acceso a internet. En el siguiente post modificaré estas reglas para dar comunicación en nuestra red. 😉